虽然攻占一个国家和攻击一个VoIP网络的复杂性不可相提并论,但两者成功的前提同样都是在你开第一枪之前,必须要做好相当不错的侦察及研究。就VoIP本质而言,它是一个电话网络和互联网融合的典型的例子。在这种融合的背景下,我们将会看到VoIP特有的新式漏洞的攻击方法,同样也包含一些传统的攻击方法。像WWW技术一样,VoIP设备因为技术的需要,会以多种方式暴露在IP网络中,这样就使黑客可以更容易发现并攻击它们。

任何利落的VoIP攻击行为都需要首先对目标进行踩点,也就是所谓的特征信息收集过程。踩点的结果就是收集攻击目标的尽可能多的关于VoIP部署及安全防护的信息并进行整理。这个初始阶段就像现代军事学中,在发起大规模敌对攻击之前,需要收集大量情报报告及卫星图像。利用这些情报信息,将领就可以把战术集中到敌人防线的漏洞上,从而最大限度地发挥军队的作战能力。

这里从一个外部攻击者的角度出发,介绍了收集企业VoIP部署及防护信息所需要的大量的简单技术及可以公开获得并利用的工具。踩点是实施扫描、枚举等进一步攻击行为的基础,在下章中我们将介绍这些攻击行为。

为什么要先踩点

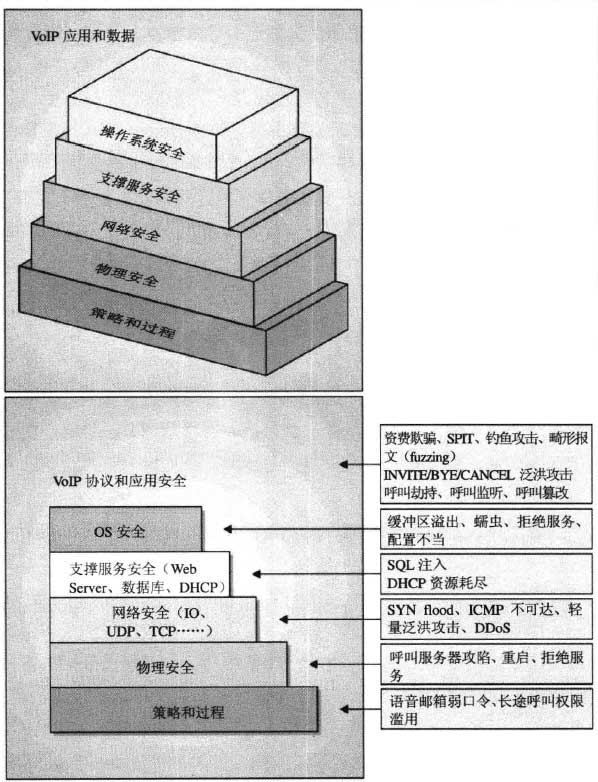

绝大多数企业总是对大量的敏感信息被放到互联网上感到震惊,而那些知道如何去找,以及到哪里去找这些信息的足智多谋的黑客总能够找到这些企业的敏感信息。VoIP使得这种情形变得更糟,VoIP自身与WWW、DNS和SMTP等应用非常相似,其自身具有脆弱性,同时又依赖千企业中其他网络设施的安全防护措施,如路由器配置、防火墙部署、密码强度、操作系统补丁更新频率,等等。如图1-1所示,显而易见,VoIP安全是与企业中传统的数据安全层次相交叉的。

如上图所示的许多VoIP应用攻击将在随后的章节中详细讲解和演示。需要强调的一点是:图1-1中列举的一些其他攻击,如SQL注入、SYN泛洪攻击等,已经出现多年,几乎很难有新的变化。这些正是那些如今困扰着绝大多数传统数据网络的攻击方式。然而,在一些特殊情况下,这些攻击形式可能给VoIP网络带来更加严重的后果。例如,针对企业的路由器的SYNflood拒绝服务攻击仅仅意味着内部员工网页浏览速度会变慢,而针对VoIP网络或者VoIP设备的同样攻击则意味着语音通话将会变得莫名其妙,这是因为攻击带来的较大网络抖动,或者由千网络中的巨大延迟而导致根本无法进行语音呼叫。

很显然,对黑客而言,最有利的是在进行网络攻击之前获取尽可能多的VoIP系统支撑设施的信息。攻陷企业VoIP系统的最便利之路或许并不是直接向VoIP应用发起攻击,而是VoIP系统的带有脆弱点的支撑系统,如路由器、WebServer等。当语音信箱所运行的Linux系统依然还存在默认root口令时,黑客为什么还要不辞辛苦地暴力破解web界面的密码呢?前期只是简单地收集一下VoIP部署中常见的方式以及其依赖的支撑系统,就能够大大节省黑客的时间以及避免繁琐的暴力破解行为。因此,评估自有的暴露给外部的系统的安全性,首先就要发现那些可能的黑客所能了解到的关千自有系统的信息。